- 세계에서 읽을 수 있는 파일이 다시 공격을 받는다. 그 사용자가 무엇을 했는지 확인하고 이를 사용하여 flag08 계정

에 로그인해라.

- Level08에 로그인.

- flag08 디렉터리에 접근

- tcpdump로 캡쳐한 pcap파일임. (굉장히 오랜만에봄...)

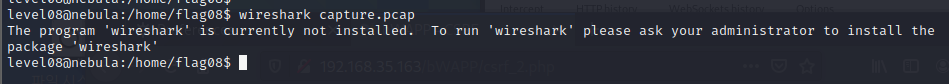

- pcap파일을 로컬에 복사해서 wireshark로 분석해도되지만, 귀찮으므로 tcpdump로 분석

- 장난아니라 password라는 키워드만 발견했을뿐 눈만 빠질뻔했음.

- wireshark의 콘솔기반 네트워크 트래픽 분석기인 tshark가 nebula에 설치되어있지 않으므로 root계정에 접근해서

tshark를 다운받았는데 이것도 오류남.

- ftp로는 연결거부당했고, tftp로는 level08계정으로 따로 접근할 수 없었음.

- ftp는 file transfer protocol 이며 tftp는 trivial file transfer program를 말함.

- 보안상 tftp는 사용하지 않는 것이 좋음.

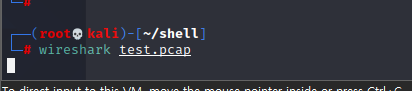

- 따라서, 로컬인 kali에서 sftp로 nebula의 level08계정으로 접근하여 capture.pcap파일을 다운.

- ? 를 입력하면 도움말을 볼 수 있으며, 현재 위치는 /home/level08

- flag08의 홈으로 이동 후, capture.pcap 파일을 로컬인 Kali에 /root/shell 디렉터리의 test.pcap파일로 다운로드

- Kali에서 정상적으로 capture.pcap이라는 파일이 test.pcap파일로 받아진 것을 확인.

- wireshark로 다운받은 test.pcap파일 열람.

- Statistics탭에서 Protocol Hierarchy를 들어가서 프로토콜별 통계 확인. 싹다 TCP인 것을 확인.

- 또한, Statistics 탭에서 Conversation을 들어가면 통계를 송,수신지간의 통계도 볼 수 있음.

- 아래 Follow Stream을 누르면 송수신자간의 통신한 데이터를 취합해서 볼 수 있음.

- Analsize탭의 TCP Stream을 눌러도 무방.

- TCP Stream탭 사진. 16진수 코드를 아스키 값으로 변환한 것.

- password에 비밀번호로 유추되는 코드가 발견.

- 하나의 문자와 하나의패킷이 대응되기 떄문에 문자를 클릭하면 해당 패킷으로 이동할 수 있음.

- 아래의 사진은 . . . 3개의 문자에 해당되는 패킷을 Marking 해놓은 것임.

- 해당패킷에 대한 Data는 Packet Details 필드를 보면 볼 수 있음.

- 아래의 사진은 Packet Details 필드사진.

- Data 영역에 7f 라는 hex값이 써져있는데 이것을 ASCII 값으로 변환해야함

- hex값인 7f는 ASCII문자로 DEL 인것을 확인. DEL을 우리가아는 Delete. 한글자 지우는 키.

- 즉, Password는 backdoor DEL DEL DEL 00 Rm8 DEL ate 가 됨. 이것을 종합해보면 backd00Rmate 이 flag08의 답이

될 것 같음.

- flag08 계정에 로그인해서 getflag 입력하여 스테이지 클리어.

'SystemHacking > Nebula' 카테고리의 다른 글

| level 10 (0) | 2023.01.30 |

|---|---|

| level09 (0) | 2023.01.30 |

| [Nebula] Level07 (0) | 2022.02.05 |

| [Nebula] Level06 (0) | 2022.01.29 |

| [Nebula] Level05 (0) | 2022.01.29 |