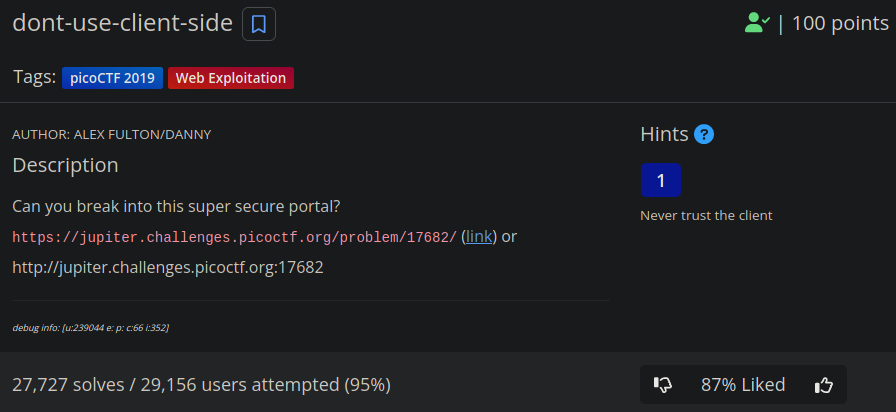

문제정보이다 . Client side를 믿지말라고 한다.

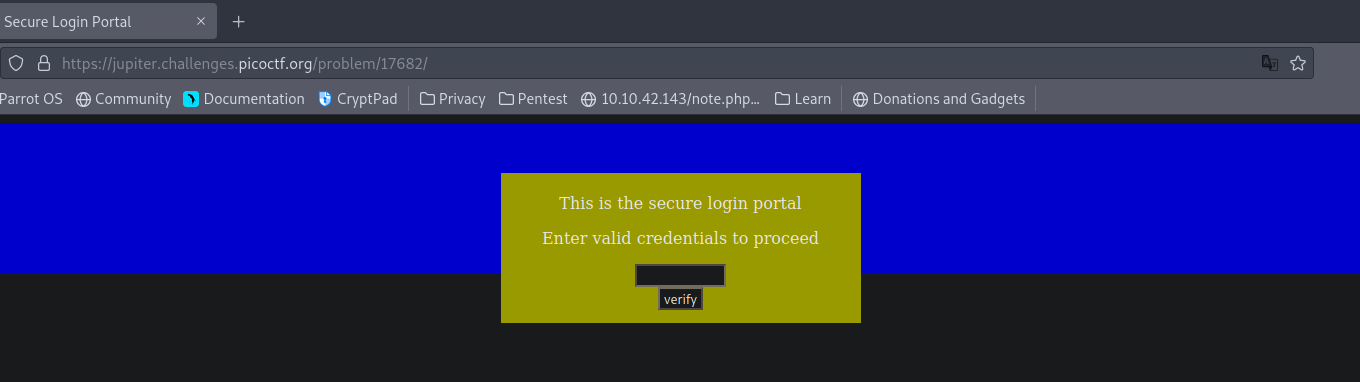

처음에 페이지에 접근하면 아래와같은 페이지가 뜬다.

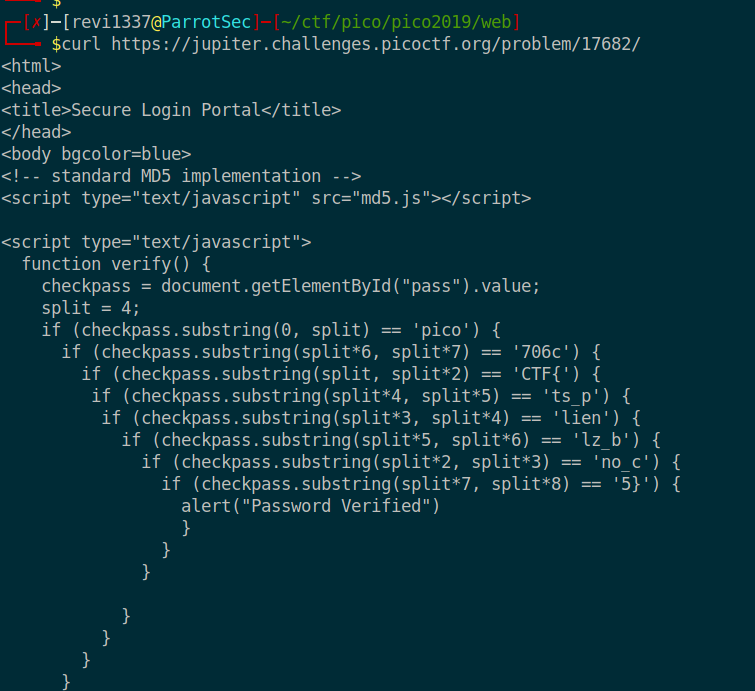

페이지 소스를 보면 js 코드가 나온다. verify의 버튼을 누르면 아래의 verify 함수가 동작하는것이다. substring을 문자열 쪼개고있는데 잘보면 split * 숫자 형식으로 일정한 형태를 유지하고 있다. 이것들을 추출하면 될것같다.

우리는 플래그의 형식을 알고 있다. picoCTF{\S*} ㅇㅇ. 따라서 이것들을 조합해주면 된다.

FLAG : picoCTF{no_clients_plz_b706c5}

'WebHacking > picoCTF2019' 카테고리의 다른 글

| client-side-again (0) | 2022.08.26 |

|---|---|

| picobrowser (0) | 2022.08.26 |

| logon (0) | 2022.08.26 |

| where are the robots (0) | 2022.08.26 |

| Insp3ct0r (0) | 2022.08.26 |