[+] 개인적인 공부이니 틀린부분 지적 ㄳ

- iframe은 HTML 문서 안에서 또 다른 HTML 문서를 보여주는 태그이다.

- iframe은 딱 한 줄의 소스를 추가함으로써 다른 대량의 파일을 불러올 수 있기 때문에 굉장히 위험한 태그.

Low 레벨

1. 기본 페이지와 소스보기

robots.txt 파일은 거의 모든 서버에서 갖고 있는 파일로, 웹브라우저마다 검색엔진인 봇을 가지고있는데, 그 봇들에 대한 검색 허용범위를 설정해주는 파일이다.

- GoodBot 봇에게는 모든 것을 검색 허용

User-agent: GoodBot

Disallow:

- BadBot 봇에게는 / 파일 검색 불가

User-agent: BadBot

Disallow: /

- 모든 봇(검색엔진)에게는 /admin/ , /documents/ , /images/ , /passwords/ 에 대해 검색불가

User-agent: *

Disallow: /admin/

Disallow: /documents/

Disallow: /images/

Disallow: /passwords/

- 기본 페이지의 구조는 iframe 태그에 robots.txt 파일 첨부한 것으로 보임.

- URL을 보면 src 부분에 paramurl이 들어가고 height, width에는 Paramwidth, Paramheight가 들어가는것을 예상.

2. iFrame 문 삽입과 결과

- 원래 URL

http://192.168.75.144/bWAPP/iframei.php?ParamUrl=robots.txt&ParamWidth=250&ParamHeight=250

- iFrame 문을 삽입해 변조한 URL

http://192.168.75.144/bWAPP/iframei.php?ParamUrl=robots.txt&ParamWidth=250&ParamHeight=250"></iframe><iframe border="0" src="htmli_get.php" width="250" height="250"></iframe>

- 삽입한 URL

"></iframe><iframe border="0" src="htmli_get.php" width="250" height="250"></iframe>

"></iframe>

= 정상적으로 시작된 iframe 구문을 강제적으로 닫기위해 넣어주기 위해 삽입

<iframe border="0" src="htmli_get.php" width="250" height="250"></iframe>

= 추가적으로 다른 iframe을 삽입하여 서버의 루트디렉터리에서 htmli_get.php파일을 불러와서 출력

- iframe의 width와 height을 0으로 조절해 invisable 하게 만든뒤에 영향을 줄 수도 있음.

- 변조한 URL

http://192.168.75.144/bWAPP/iframei.php?ParamUrl=robots.txt&ParamWidth=250&ParamHeight=250"></iframe><iframe border="0" src="htmli_get.php" width="0" height="0"></iframe>

- 소스 코드를 확인하면 정상적으로 iframe 구문이 삽입되있는 것을 확인.

3. Low레벨 대응방안 보기.

- 요청URL에서 src에 ParmUrl를, height, width에 ParamHeight, ParmWidth를 그대로 사용하는 코드를 확인 할 수 있음.

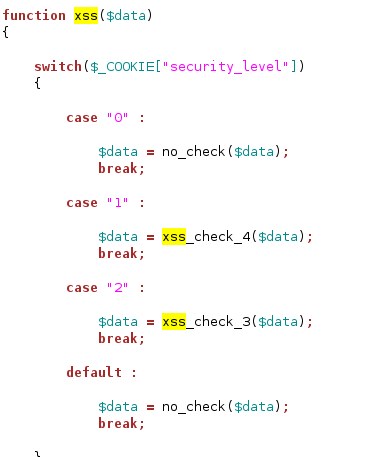

- security_level = 0 즉, Low레벨에서는 아무런 체크를 하지않는다고 나와있음.

Medium, High레벨

- Medium과, High 레벨에서는 취약점 발생 X

1. Medium, High레벨 대응방안 보기.

- Low레벨과 다르게 Medium레벨이거나 High 레벨이면 robots.txt 직접지정(하드코딩)을 한것을 확인.

- 또한, Medium레벨은 xss_check4함수를 High레벨은 xss_check_3을 사용하는것을 확인.

- xss_check_3은 메타캐릭터들을 치환하는것으로 대응하고 있음.

'WebHacking > bWAPP' 카테고리의 다른 글

| [bWAPP] PHP Code Injection (1) | 2021.10.15 |

|---|---|

| [bWAPP] OS Command Injection (0) | 2021.10.15 |

| [bWAPP] HTML Injection - Stored (Blog) (0) | 2021.10.15 |

| [bWAPP] HTML Injection - Reflected(URL) (0) | 2021.10.15 |

| [bWAPP] HTML Injection - Reflected(POST) (0) | 2021.10.15 |